A feladat az, hogy egy munkahelyi hálózaton a notebookok a WIFI-hez Radius authentikációval kapcsolódjanak. (egyelőre nem teljes!)

Menetrend

- először is AD-ba kell szervezni a gépeket, a notebookokat is.

- A WiFi-n keresztül csatlakozó notebookoknak AD tartományi tagoknak kell lenni.

- A "Hálózati házirendben" tudtára kell adni a rendszernek azokat a számítógépeket és felhasználókat akik a WiFi-n keresztül fognak authentikálni.

- A belépéskor egy előhitelesítés fog lefutni, (ezért van szükség a gép nevének a megadására a hálózati házirendbe) ekkor megkapja az IP paramétereket és a tanúsítványt a notebook a WiFin keresztül.

- Utána történik a felhasználó azonosítása. Ha ez sikeres akkor lesznek a felhasználó számára elérhetőek a hálózati er?források.

- Ha a felhasználónak korábban már létrejött a profilja a helyi számítógépen akkor a helyi gépről lehitelesíthet, ha nem érhető el a WiFi.

- Sikertelen authentikáció esetén a gépnek lesz IP címe (ha a gép neve engedélyezve van a hálózati házirendbe), de nem éri el a WiFi eszközön keresztül a hálózatot. A Win7 esetén, ha a "vezeték nélküli hálózat tulajdonságai" speciális beállításainál az "Azonnali végrehajtás a felhasználó bejelentkezése előtt" kapcsolót bekapcsolod akkor lehet belépni a hálózatba, ha elérhető a vezeték nélküli eszköz és rendben lefutott az authentikáció. Ellenkező esetben visszadobja a felhasználót. Ezt akkor célszerű bekapcsolni, ha nem viszik haza a gépet.

- Ha nem tagja a tartománynak akkor nem tud csatlakozni a WIFi hálózathoz, mert a tanúsítványt nem fogadja el.

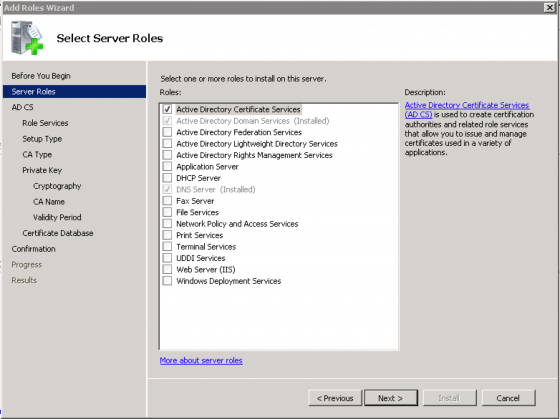

- Telepíteni kell a Tanúsítványkezelő szolgáltatást (Certificate Services)

- Létre kell hozni egy Tanúsítványt (Request Certificates).

- Hálózati házirend-szolgáltatót kell telepíteni (Network Policy Services, korábban IAS volt)

- Létre kell hozni a megfelelő Csoportházirendet (Group Policy)

AD telepítése, gépek beléptetése, stb...

Fontos! Az Active Directory telepítése után a TartományVezérlő számítógépet nem szabad átnevezni, általában, de ebben az esetben biztosan nem, mert érvénytelen lesz a tanúsítvány!

Az Active Directory telepítését nem magyarázom el.

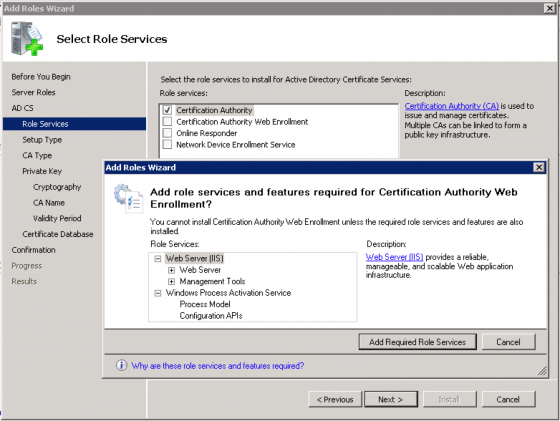

Tanúsítványkezelést kell telepíteni és konfigurálni

- Mivel a Windows szervereken az IIS kell az authentikáció működéséhez, ezértaz IIS-t is fel kell tenni.

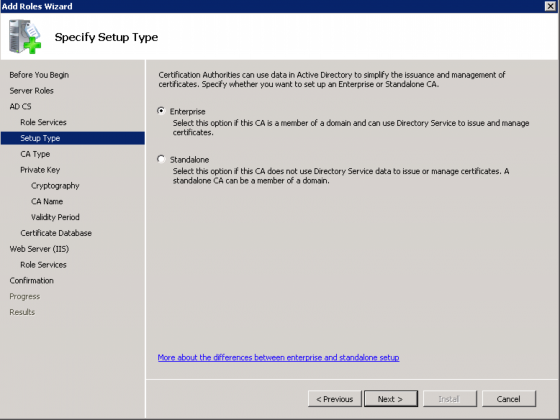

- Amikor a CA típusát kérdezi, akkor válasszuk az Enterprise opciót

- Amikor kéri a CA típusát, akkor válaszd ki a "Root CA"

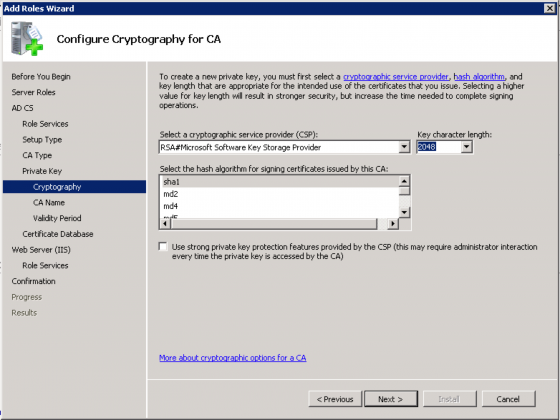

- Amikor kéri a Proivate kulcsot, akkor "Create new Private Key"

- A titkosítás kiválasztásánál a default-ot kell választani

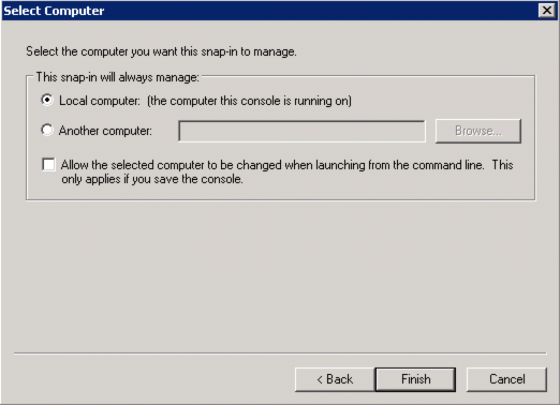

- Miután a Certificate Authosrity (CA) infrastruktúrát telepítettük, kérhetünk egy certifiicationt az authentikációs szerverünkhöz. Ehhez telepítsünk egy snap-in-t a Microsoft Management Conzolhoz. Start Menüben írd be, hogy MMC, add hozzá a Certificate (Tanúsítványkezelő) snap-in-t a File menü Add/Remove parancsával.

- A kérdésre a (Computer Account) Számítógépfiókot kell választani.

- Illetve azon belül a helyi számítógépet (amin a szolgáltatás fut)

- Miután idáig értünk, érdemes a snap int Tanúsítványkezelő néven elmenteni a Desktopra, mert később még szükségünk lesz rá.

Kérjünk új tanúsítványt:

a Személyes ágat kinyitva => a Tanúsítványok bejegyzésen jobb egér gomb => Összes feladat => Új tanúsítvány kérése

- Elindul a varázsló

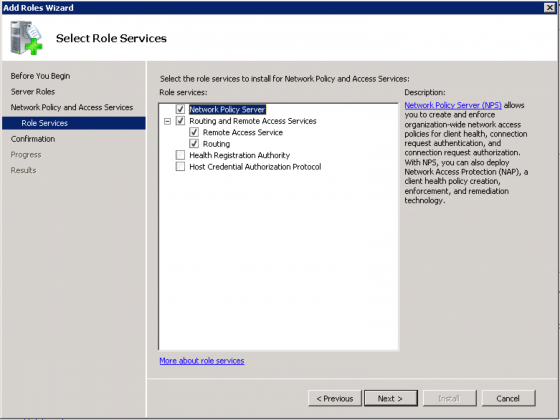

- A Windows 2008-ban most már nem elegendő az Internet Authentication Service telepítése és lesz Radius funkció, hanem telepíteni kell a Network Policy and Access Services nevű szolgáltatását, ami minden korábbi windowsbvan meglévő authetnikációs eljárást tartalmaz (RRAS, IAS, stb...) és az NAP-t is. (NAC for Windows). Telepítsük a PEAP és a RADIUS funkcionalitást.

- Ehhez menjün a Server Manager (Kiszolgálókezelő) alkalmazásba és adjunk hozzá egy Role-t (Add Role = Szerepkör hozzáadása), Network Policy (Hálzati házirend- és elérési szolgáltatások)

A telepítéskor ki kell választani a Network Policy (Hálózati Csoportházirend) Routing and Remote Access Services (Hálózati Útválasztás és távelérés szolgáltatások) szolgáltatásokat

- A telepítés pár perc múlva véget és és lehet, hogy a szervert újra kell indítani.

Figyelem! Előfordulhat, hogy a DHCP szolgáltatás ekkor megáll,

ezért lehetőség szerint akkor telepítsük, ha éppen nem dolgoznak a hálózatban.

A telepítés végeztével csak be kell csukni az ablakot, ha a szerver nem indulna újra.

- Miután az NPS települt a Start menüből indítsuk el az nps.msc konzolt Az NPS MMC megnyitásakor meg kell jelennie a "RADIUS Server for 802.1X Wireless or Wired Connections" telepítő varázslónak a "Standard konfiguráció legördülő menüből. Kattintsunk a Configure 802.1X menüpontra..

- A Select 802.1X Connection Type oldalon válaszd ki a "Secure Wireless Connections" pontot, írd be a szabály nevét, majd tovább

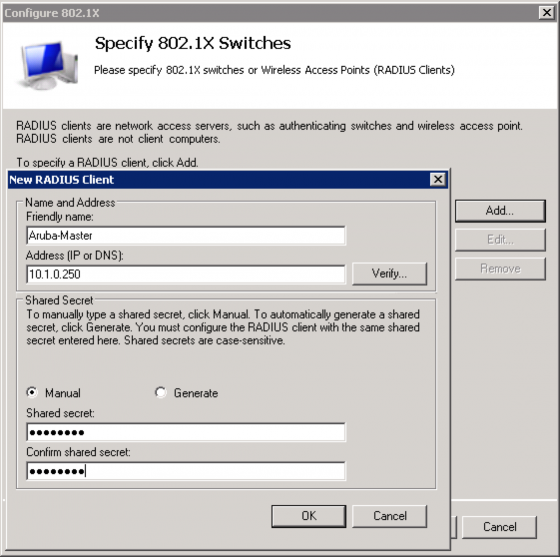

- A "Specify 802.1X Switches" képernyőn hozzáadjuk a megfelelő kliens adatait:

Ezek a RADIUS kliensek lesznek, más szóval az az Acces Point-ok, amelyen keresztül csatlakoznak a Notebookok a hálózathoz. Az AP DNS nevét vagy IP címét is használhatjuk. Ha több AP-t használunk, akkor később mindegyiket hozzá kell adni a rendszerhez.

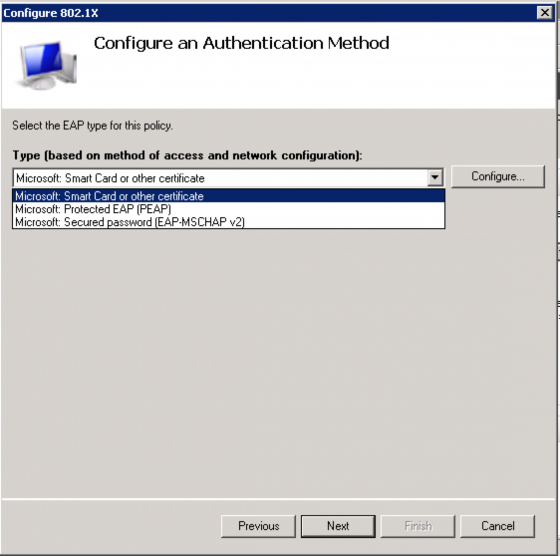

A "Configure an Authentication Method? képerny?n (Beléptetés konfigurálása") képernyőn válasszuk az EAP-TLS certificate-hez a ?Microsoft Smart Card or other certificate?, a PEAP-hoz a ?Microsoft Protected EAP (PEAP)? lehetőséget. A példában PEAP-ot használunk.

SelecVálasszuk ki a megfelelő tanúsítványt.

A ?Specify User Groups? képerny?n válasszuk ki azokat a usereket és csoportokat, akik beléphetnek a WIFI hálózatra. Ha minden user, akkor például a Domain User csoportot is választhatjuk. Szerencsésebb létrehozni egy WIFI csoportot a hálózaton és azoknak adni a jogot, majd beléptetni a felhasználókat. Ha a gépeket szeretnénk authentikálni, akkor a "Domain Computers" csoportot célszerű hozzáadni és beállítani a "Enforce Machine Auth" opciót az AP-n, ha van ilyen.

ezek után vagy befejezzük, vagy tovább konfiguráljuk a RADIUS szolgáltatást.

Például ha vannak az AP-n szabályok, akkor azokat azonosíthatjuk a 'Domain Users' csoporttal.

Vége.

A képek az eredeti cikkből valók.

Az eredeti cikket itt olvashatjátok: http://www.fatofthelan.com/technical/using-windows-2008-for-radius-authentication/